Spis treści

Firmy działające w sieci na różne sposoby bronią się przed nielegalnym dostępem do danych ich klientów. Hasło nawet bardzo silne i stworzone zgodnie z wytycznymi wymaganymi przez administratorów sieci może nie dać rady internetowym złodziejom. Wtedy przydaje się multi-factor authentication – wieloskładnikowe uwierzytelnianie.

Dane jakie można przechwycić podczas korzystania z internetu mogą doprowadzić nie tylko do utraty kont w serwisach społecznościowych. Gorzej, gdy celem złodziei stają się konta bankowe lub dane firmowe. Wymusza to na firmach wprowadzanie narzędzi do uwierzytelnienia logowania w systemie.

Single-factor Authentication

O podstawowych metodach uwierzytelniania pisaliśmy już wcześniej. Dzisiaj skupimy się na bardziej skomplikowanym sposobie. Dla przypomnienia – metoda jednoczynnikowa to najpopularniejszy sposób ochrony swoich danych i kont za pomocą loginu i hasła. Inną formą jednoczynnikowego uwierzytelniania są też czytniki linii papilarnych, czyli metody biometryczne.

Multi-factor Authentication

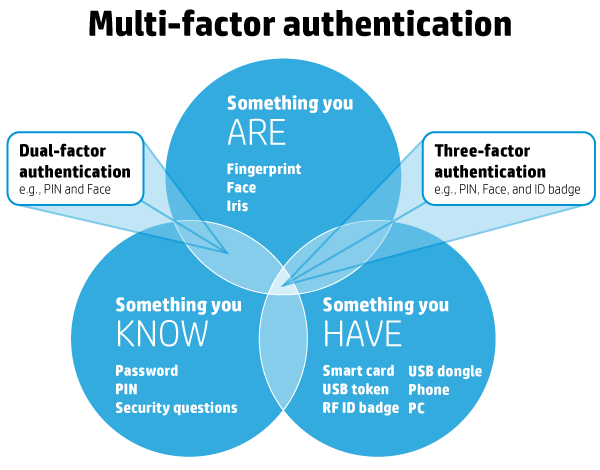

Metoda wieloczynnikowego uwierzytelniania (MFA – Multi-factor Authentication) polega na zastosowaniu przynajmniej trzech elementów: czegoś, czym jesteś (inherence factor), czegoś, co posiadasz (possession factor), czegoś, o czym wiesz (knowledge factor). Stosowane są 2, 3, 4, a nawet 5-cio elementowe rodzaje uwierzytelnień. Dostęp do ważnych danych wymaga minimum użycia trzech metod, których różnorodność pokazuje poniższa ilustracja:

Coś, co znasz

Czyli zwykłe hasło lub pin, które użytkownik wpisuje w odpowiednim oknie. Na stopień bezpieczeństwa wpływa długość i poziom skomplikowania (wykorzystania różnych rodzajów znaków alfanumerycznych), a także nieudostępnianie haseł (dobrze jest także nie zapisywać ich na żółtych karteczkach na monitorze. 😉

Coś, czym jesteś

Możliwość zidentyfikowania twarzy czy odczytania linii papilarnych nie są jeszcze powszechnie wykorzystywane, a już zdążyły zostać częściowo poddane w wątpliwość jako skuteczne metody zabezpieczeń. Okazuje się, że odcisk palca można podrobić, a twarz doskonale uda maska, która oszuka Face ID.

Coś, co masz

Może to być pendrive przypinany do komputera, karta otwierająca drzwi lub inne przedmioty, które pozwolą autoryzować dostęp do danych. Może to być także zwykły telefon! Używając tego ostatniego rozwiązania użytkownik podczas logowania i po przejściu innych etapów otrzymuje SMS-em kod. W porównaniu do innych sprzętowych metod pozwala na łatwiejsze wdrożenie (banki czy duże firmy technologiczne już od dawna używają tego typu rozwiązań), a także daje pewność, że urządzenie zawsze będzie przy użytkowniku.

Jak zaplanować ochronę danych?

Obecny rozwój technologii pozwala na wprowadzenie systemu zabezpieczeń godnych Białego Domu, jednak warto pamiętać też o ich użyteczności. Metodę uwierzytelniania trzeba dostosować do rodzaju chronionych danych i stopnia ich tajności. Każdy zwykły użytkownik zdenerwuje się gdyby kazać mu przejść 5-cio etapową kontrolę, po to aby mógł sprawdzić pocztę elektroniczną.

Z drugiej strony wraz z rozwojem technologii rosną także możliwości cyfrowych rabusiów. Warto więc, mając na uwadze niebezpieczeństwa czyhające w sieci, odpowiednio się zabezpieczyć, ale w sposób użyteczny i intuicyjny dla klienta. Z tego m.in. wynika popularność SMS-ów z kodem.

SMSAPI wprowadza usługę SMS Authenticator

Korzystając ze swojej platformy do wysyłania SMS-ów, SMSAPI przygotowało usługę, która pozwoli potwierdzić, że użytkownik ma dostęp do telefonu, który podał wcześniej jak swój, potwierdzając swoją tożsamość “Czymś, co masz”. Podaj tylko numer do sprawdzenia, a SMSAPI wyśle do niego kod bezpieczeństwa i sprawdzi, czy jest on poprawny.

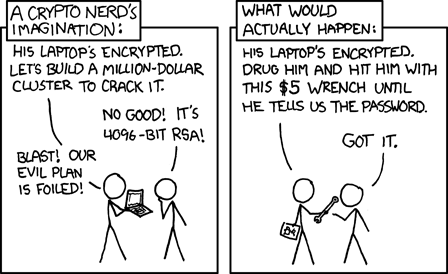

Najsłabsze ogniwo uwierzytelniania to…

Przy procedurze logowania skonstruowanej z kilku elementów pewność, że nikomu niepowołanemu nie uda się wejść w posiadanie chronionych danych jest niemal stuprocentowe. Niemal, ponieważ zawsze jest jedno ogniwo najsłabsze, niezależnie od zabezpieczeń – użytkownik, który może nieopatrznie zostawić po sobie ślady, doprowadzając cyfrowych złodziei do danych, których szukają. Warto więc jak najbardziej utrudnić im działanie, rozbudowując swoją obronę o uwierzytelnianie wieloskładnikowe.